Audits de sécurité

Nous réalisons pour nos clients des missions d’audits de sécurité couvrant les périmètres suivantes :

- Audit organisationnel & physique : organisation de la sécurité logique et physique.

- Audit d’architecture : vérification de la conformité des pratiques de sécurité relatives au choix, au positionnement et à la mise en œuvre des dispositifs matériels et logiciels déployés dans un système d’information à l’état de l’art et aux exigences et règles internes de l’audité.

- Audit de configuration : vérifier la mise en œuvre de pratiques de sécurité conformes à l’état de l’art et aux exigences et règles internes de l’audité en matière de configuration des dispositifs matériels et logiciels déployés dans un système d’information.

- Audit des systèmes industriels : évaluation du niveau de sécurité d’un système industriel et des dispositifs de contrôle associés.

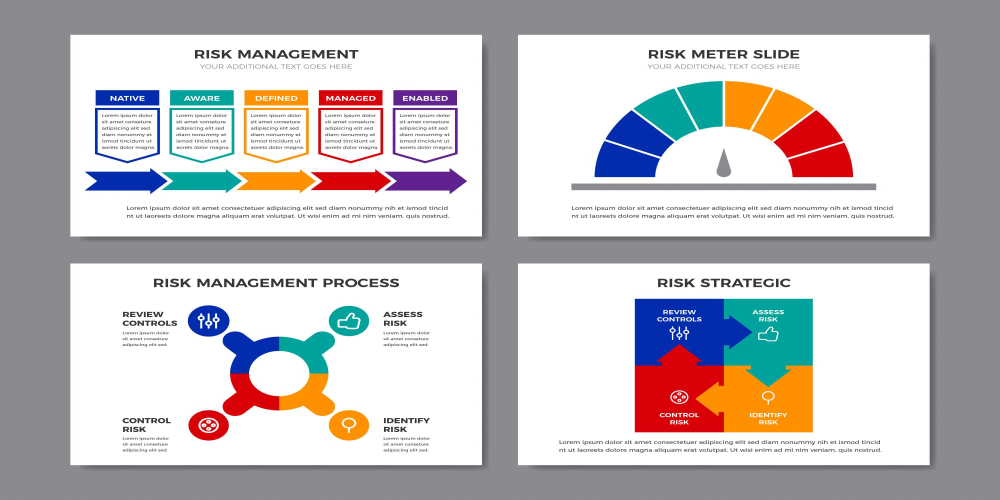

Analyse de risques

Étape importante dans la conception cybersécurité. La maîtrise des risques et l’identification des menaces cyber pesant sur les systèmes d’informations d’une entreprise est un préalable important à leurs sécurisation.

C’est pourquoi il est essentiel de disposer au sein de l’organisme, une cartographie détaillée de leurs systèmes d’information. Elle permet d’avoir connaissance de l’ensemble des composants d’un SI et d’obtenir une meilleure lisibilité de celui-ci en le présentant sous différentes vues.

L’analyse de risques permet d’évaluer le degré des menaces, les conséquences et impacts des risques sur l’entreprise. Une fois les risques sont appréciés, elle définit le plan de traitement associé pour réduire les risques évalués à un niveau acceptable. Une stratégie de gestion de risques qui doit être maintenue dans le temps afin de prendre en compte l’évolution du périmètre et le contexte de la menace.

Évaluation de la maturité et la conformité sécurité

Nous proposons une approche méthodologique permettant de déterminer rapidement le niveau de maturité avec lequel la sécurité du système d’information devrait être gérée.

Elle permet également de mesurer l’écart avec la situation actuelle (niveau de sécurité effectif) et d’élaborer un plan d’action (ou feuille de route) permettant d’atteindre les objectifs de sécurité fixés par l’organisme (en parle alors ici, du niveau de sécurité cible).

Nous proposons à nos clients différentes analyses de maturité et de conformité aux normes et aux réglementations en vigueurs, tels que :

- Règlement LPM : un dispositif de protection pour les Opérateurs d’importances vitale (OIV).

- Directive NIS : un dispositif de cybersécurité pour les Opérateurs de services essentiels (OSE).

- IEC 62443 : Série de normes dédiées à la cybersécurité des systèmes de contrôle industriels (ICS, pour Industrial control system).